Bitdefender è una valida alternativa a Kaspersky: ecco perché

L’Agenzia per la cybersicurezza nazionale potrebbe seguire quanto fatto dalla Francia, che ha suggerito alle organizzazioni di diversificare, utilizzando soluzioni alernative a Kaspersky, come Bitdefender. L’isolamento della Russia per l’invasione dell’Ucraina potrebbe infatti avere effetti sul rilascio degli aggiornamenti.

Cosa farà l’Italia con Kaspersky?

Il 9 Marzo 2022 si è tenuta un’audizione del professor Roberto Baldoni, direttore dell’Agenzia per la cybersicurezza nazionale, davanti al Copasir. Il presidente del comitato, il senatore Adolfo Urso di Fratelli d’Italia, ha sottolineato che l’impiego nel panorama tecnologico del nostro Paese di prodotti, prevalentemente software, realizzati da aziende russe, solo estremamente legati a degli eventuali elementi di criticità.

Filo conduttore dell’audizione è stata la guerra in Ucraina, con i rischi per la sicurezza informatica dell’Italia e le possibili contromisure che i soggetti pubblici e privati, possono adottare per mitigarne i possibili effetti. Proprio per questo motivo è stata anche tracciata una comparazione con le iniziative perseguite dagli altri Paesi dell’Unione europea.

L’allerta dell’Anssi

L’Agenzia nazionale per la sicurezza dei sistemi informativi (chiamata Anssi), sin dal 2009, anno della sua creazione in Francia, ha la responsabilità sul piano politico-strategico del tema della sicurezza informatica. A questa struttura si sono ispirati il Regno Unito per il National Cyber Security Centre nato nel 2016 e l’Italia per l’Agenzia per la cybersicurezza nazionale, istituita nell’agosto 2021.

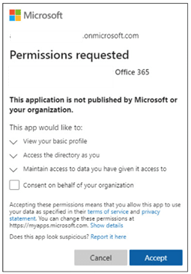

Di recente l’Agenzia ha diffuso un aggiornamento relativo alle tensioni internazionali e alle minacce informatiche collegate, in cui si avverte che nel contesto attuale, l’uso di alcuni strumenti informatici. Nello specifico quelli della società Kaspersky, può essere messo in discussione a causa del loro legame con la Russia. Ad oggi non ci sono ragioni oggettive per cambiare la valutazione della qualità dei prodotti e dei servizi forniti. Tuttavia, nel bollettino si inseriscono alcune misure precauzionali.

Ad esempio, trovare una soluzione alternativa. La disconnessione degli strumenti potrebbe infatti indebolire in modo significativo la sicurezza informatica delle organizzazioni. È altresì necessario considerare una strategia di diversificazione delle soluzioni di sicurezza informatica nel medio termine. L’isolamento della Russia sulla scena internazionale e il rischio di attacchi legati ai conflitti contro la Russia possono infatti influenzare la capacità di queste aziende di fornire aggiornamenti ai loro prodotti e servizi.

Perché Bitdefender può essere una soluzione altrettanto valida

Questo software antivirus è stato sviluppato e lanciato nel novembre 2001 dalla compagnia rumena SOFTWIN.

Disponibile in diverse versioni, da 64 e 32 bit, è utilizzabile sia nel mercato Home che in quello Small Office/Enterprise e compatibile con i principali sistemi operativi.

L’interfaccia, grazie all’utilizzo di una nuova tecnologia euristica AVC (Active Virus Control) è accessibile in modo semplice ed in tempo reale.

Vuoi sostituire il tuo antivirus Kaspersky? Assitech.Net ti offre un cambio di licenza gratuito, fino alla sua naturale scadenza. Sui tuoi sistemi installeremo la versione di BITDEFENDER Cloud Edition, in sostituzione del precedente antivirus.

Le attività di installazione avverranno in base alle tariffe concordate o previa quotazione.