Aumentano gli attacchi hacker in Italia ai danni delle PMI

Secondo l’ultimo report di Swascan, in Italia gli attacchi hacker a danno delle PMI sono notevolmente aumentati.

Nel secondo trimestre del 2023 si è infatti osservato una rilevante estensione dell’incidenza dei ransomware in Italia, con una crescita del +34,6% e un incremento a livello globale del +62% rispetto al periodo precedente. Questi dati emergono dall’ultimo report elaborato dal Security Operation Center (SOC) e dal Team di Cyber Threat Intelligence di Swascan, azienda appartenente al Polo Cyber del Gruppo Tinexta.

Nel corso del 2023, il numero di aziende cadute vittime di attacchi ransomware è aumentato del 185%, rispetto all’inizio dell’anno, e del 105% rispetto al secondo trimestre del 2022.

Nel contesto italiano, l’80% sono Piccole e Medie Imprese (PMI) e il 91% di queste aziende ha un fatturato inferiore ai 250 milioni di euro. Il report, che esamina i principali pericoli informatici tra aprile e giugno, rivela che in Italia si sono verificati numerosi attacchi informatici, concentrati soprattutto nel settore dei servizi. Nel complesso, sono stati compromessi circa 190.000 dispositivi.

I fenomeni come il phishing, i ransomware e i malware stanno dunque registrando una crescita che non può essere attribuita a semplici eventi casuali. Una tendenza che enfatizza l’importanza di adottare strategie di sicurezza professionali e avanzate.

Ransomware, una minaccia globale crescente

Nel quadro globale, secondo i dati raccolti da Swascan, si contano 1451 vittime di attacchi ransomware, che coinvolgono software dannosi in grado di crittografare i dati, con richiesta di riscatto per il ripristino. Si osserva anche un aumento nel numero di gang di cybercriminali dietro questi attacchi, passate da 36 a 43 (+19,4%). Questi attacchi sembrano essere diretti principalmente alle PMI, indicando che i cybercriminali le considerano più vulnerabili rispetto alle grandi imprese.

Tra i settori più bersagliati, le aziende di servizi rappresentano il 47% degli attacchi, seguite da quelle del settore manufatturiero (16%) e tecnologico (6%). Anche in Italia il settore dei servizi continua a essere il più colpito, con il 54% degli attacchi, seguito da manifatturiero (11%) e sanitario (9%), che ha più che raddoppiato rispetto al trimestre precedente. Tuttavia, settori come quello finanziario, immobiliare e molti altri non sono stati risparmiati dalla minaccia.

I principali attacchi hacker alle PMI

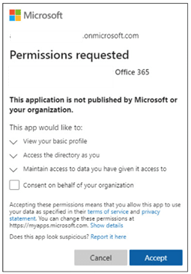

Nel secondo trimestre del 2023, il phishing è emerso come una delle tipologie di attacchi informatici più diffuse, con quasi 160.000 campagne registrate. In Italia, il settore bancario è stato il principale obiettivo delle campagne di phishing, con il fine di sottrarre credenziali di accesso e informazioni di pagamento.

Anche gli infostealer (specializzati nel furto di informazioni riservate dagli host infettati) rimangono una delle principali minacce. Nel secondo trimestre del 2023, questi si sono infatti affermati come la famiglia di malware più diffusa, consolidando il loro ruolo di rilievo nel mondo del cybercrimine.

Vuoi mantenere la tua azienda al sicuro nel sempre più complesso panorama della cybersecurity? Affidati a dei professionisti con oltre vent’anni di esperienza: scegli Assitech.Net per la sicurezza dei tuoi sistemi.