Bricofer, l’azienda italiana colpita dal ransomware LockBit 2.0

Bricofer Italia, azienda specializzata nella vendita al dettaglio di materiali edili, utensileria e hobbistica, è stata di recente vittima di un attacco di hacking: il ransomware LockBit 2.0.

Cosa è successo a Bricofer Italia durante l’attacco di LockBit 2.0

Il gruppo ransomware attaccante, LockBit, ha denunciato l’attacco e fatto partire il conto alla rovescia per la pubblicazione online dei dati rubati. Per capire che cos’è successo bisogna tornare al 28 dicembre 2021, quando i sistemi dell’azienda sono stati attaccati.

I cyber criminali hanno estratto circa 2000 file con dati contabili e informazioni sensibili sui clienti titolari della “carta fedeltà”, fra cui indirizzi email e documenti di identità e non c’è stato accordo fra i titolari dell’azienda e i cyber criminali.

A fare notizia è sicuramente il silenzio dell’azienda colpita. Niente comunicati stampa, aggiornamenti sul sito, niente avvisi ai clienti coinvolti. Una situazione che si ravvisa sempre più di frequente in Italia, man mano che le vittime di attacchi cyber aumentano.

Un atteggiamento in contrasto con una normativa che impone la denuncia dell’accaduto entro 72 ore. Una best practice, operata da aziende mature e responsabili, prevede invece un aggiornamento tempestivo di clienti e fornitori di quanto accade, con la massima trasparenza.

Cos’è e in cosa consiste il LockBit

Si è trattato di un attacco ransomware con la tecnica del doppio ricatto. LockBit 2.0 è un ransomware relativamente nuovo, ma divenuto molto popolare e conosciuto in poco tempo. Un RaaS particolarmente famoso in Italia per il suo coinvolgimento negli attacchi contro la Regione Lazio e Accenture. A livello internazionale è stato il gruppo più attivo nel terzo trimestre 2021, con oltre 200 vittime.

Lo scopo primario di un’infezione da LockBit è quello di impattare quanto più possibile il business delle organizzazioni che colpisce, al fine di spingerle strategicamente verso una trattativa dove il pagamento del riscatto risulti sempre la via più facile e sicura per garantire il ripristino delle attività.

Quasi la totalità delle vittime sono infatti imprese commerciali alle quali viene chiesta una cifra media che varia fra gli 80 ed i 100 mila dollari di riscatto.

Tale cifra può cambiare di molto in base alla tipologia ed al settore in cui opera la vittima.

Come proteggersi da simili minacce?

Il ransomware che si diffonde attraverso i criteri di gruppo rappresenta l’ultima fase di un attacco.

L’attività dannosa dovrebbe diventare evidente molto prima, per esempio quando i criminali informatici entrano per la prima volta nella rete o tentano di hackerare il controller di dominio.

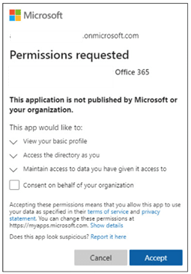

Per raggiungere lo scopo i cybercriminali usano spesso tecniche di ingegneria sociale ed e-mail di phishing per ottenere l’accesso iniziale.

Nel caso delle imprese, per evitare che i propri dipendenti cadano in questi trucchi, occorre migliorare la loro consapevolezza della sicurezza informatica con una formazione costante ed aggiornata.

LockBit rappresenta una minaccia molto importante per organizzazioni pubbliche e private.

Con moltissima probabilità continuerà a ricevere miglioramenti ed aggiornamenti: pertanto è consigliabile adottare ogni precauzione e pratica per scongiurare un simile attacco ed evitare spiacevoli conseguenze.