Microsoft Authenticator: le nuove funzioni per proteggersi dagli attacchi MFA Fatigue

Dopo l’incursione di attacchi di tipo MFA Fatigue che durante lo scorso settembre hanno interessato le notifiche dell’app Authenticator di Microsoft, l’azienda di Redmond ha affrontato la minaccia attraverso un aggiornamento progettato per migliorare l’esperienza utente e attenuare i rischi associati.

Nel costante impegno per assicurare la sicurezza degli utenti, Microsoft ha ufficialmente annunciato l’adozione di nuove misure mirate a potenziare l’autenticazione a più fattori (MFA) e a fornire una maggiore protezione contro le potenziali minacce informatiche. Queste misure sono state implementate in risposta agli attacchi MFA Fatigue che sfruttano le fastidiose notifiche spam.

Cosa sono gli attacchi MFA Fatigue

Gli attacchi MFA Fatigue rappresentano una crescente minaccia alla sicurezza informatica delle aziende e dei dipendenti, alimentati dall’incremento degli attacchi di ingegneria sociale. Questa tattica, legata all’Autenticazione a più fattori, è diventata uno degli strumenti preferiti dagli hacker che vogliono ottenere l’accesso non autorizzato alle reti aziendali, spingendo le imprese a riconsiderare le loro strategie di difesa digitale.

Gli aggressori, sempre più abili nell’acquisire credenziali, adottano diverse strategie, tra cui attacchi di phishing, malware e l’acquisto di credenziali rubate sul dark web. In risposta a questa tendenza, molte aziende hanno implementato l’autenticazione a più fattori, processo che richiede delle verifiche aggiuntive oltre login e password. Tuttavia, un nuovo fenomeno noto come MFA Fatigue sta mettendo alla prova questa pratica di sicurezza supplementare.

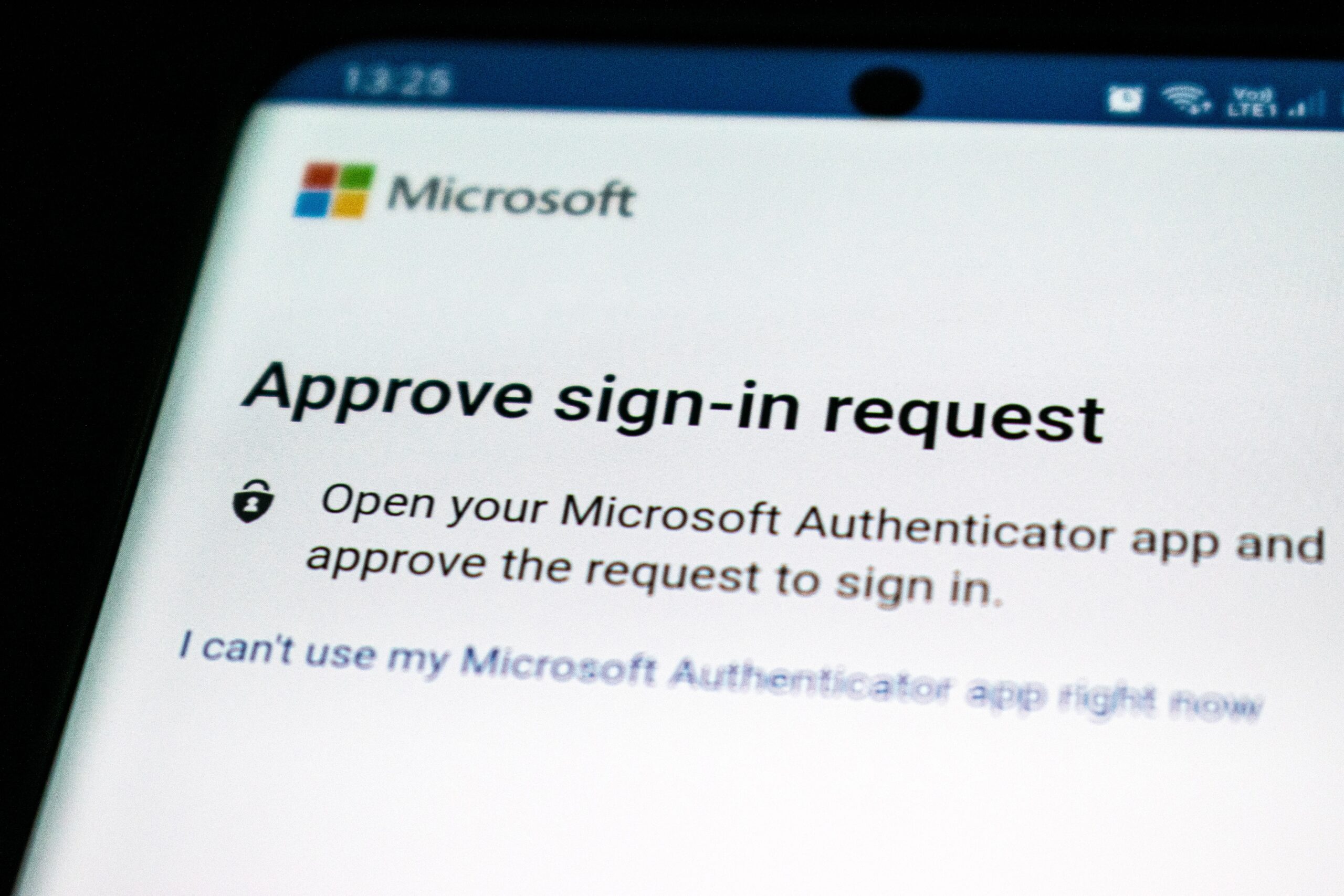

La tecnica MFA Fatigue si basa sullo sfruttamento delle notifiche “push” utilizzate nell’autenticazione a più fattori. Quando un utente cerca di accedere, riceve una notifica sul proprio dispositivo mobile per approvare o negare il tentativo di accesso. I cybercriminali eseguono degli script che inviano ripetutamente richieste di verifica MFA al dispositivo della vittima, generando uno “spam” di notifiche. Una prassi che mira a provocare affaticamento e confusione, inducendo l’utente ad accettare le richieste.

Microsoft Authenticator: gli ultimi aggiornamenti

Microsoft ha recentemente sottolineato l’importanza dell’autenticazione a più fattori e l’uso dell’app Authenticator è stato inoltre indicato come molto più sicuro rispetto all’autenticazione telefonica.

Un elemento chiave di questa iniziativa è la lotta contro gli attacchi MFA attraverso l’implementazione della corrispondenza dei numeri, dimostratasi particolarmente efficace nel contrastare i criminali informatici.

Nonostante la presenza di queste misure aggiuntive, gli hacker continuano costantemente a cercare dei metodi ingegnosi per carpire informazioni dagli utenti. In risposta, Microsoft ha adottato ulteriori misure di sicurezza.

Una delle modifiche principali è l’eliminazione delle notifiche popup dell’Authenticator in caso di richieste anomale. Questa implementazione ha drasticamente ridotto il numero di notifiche non pertinenti, evitando oltre 6 milioni di notifiche su Microsoft Authenticator senza password e MFA.

Le notifiche vengono ora soppresse quando una richiesta mostra potenziali rischi, come il provenire da una posizione sconosciuta o presentare altre anomalie. Questo approccio mira a ridurre significativamente gli attacchi eliminando richieste di autenticazione irrilevanti.

In situazioni in cui le richieste di accesso sono considerate rischiose, l’utente riceverà istruzioni dirette: “Apri l’app Authenticator e inserisci il numero mostrato per accedere”. Quando aprirà l’app Authenticator potrà visualizzare la richiesta e intraprendere l’azione appropriata.

Gli utenti potranno comunque accedere alle notifiche all’interno dell’app, che funge da archivio e consente di recuperare eventuali richieste perse.

Queste funzioni aggiuntive hanno portato a un’esperienza più fluida e sicura per gli utenti, migliorando la comodità e aumentando la sicurezza.

Questo nuovo approccio rappresenta un esempio tangibile di come l’evoluzione della tecnologia sia orientata a garantire un ambiente online più sicuro ed efficiente, a patto che l’utente aggiorni costantemente l’app.